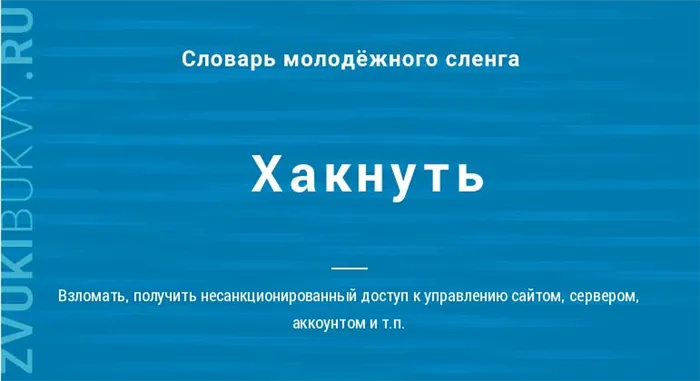

Хакерство — это деятельность, связанная с ИТ, направленная на проникновение в системы безопасности и личные данные. Существует более 100 методов, начиная от простого перебора паролей и заканчивая социальной инженерией.

Что такое взлом и как его предотвратить?

Хакерство — это серия действий по выявлению и последующему использованию уязвимостей в компьютерной системе или сети, обычно для получения несанкционированного доступа к данным пользователя или компании. Хакерство не всегда является результатом злонамеренной деятельности, но сам термин приобрел негативный оттенок из-за его частого использования в контексте киберпреступности.

Как происходит взлом?

Как хакеры совершают взломы? Они используют различные методы для достижения своих целей. Вот некоторые из наиболее распространенных.

Социальная инженерия

Социальная инженерия — это техника манипулирования, основанная на использовании ошибок пользователей для получения доступа к личной информации. Используя чужие личности и психологические уловки, злоумышленника можно обманом заставить раскрыть личную или финансовую информацию. Могут использоваться фишинг, спам или мгновенные сообщения, а также поддельные веб-сайты.

Нарушение пароля

Злоумышленники используют различные методы для получения паролей. Жесткое усиление паролей подразумевает перебор всех возможных комбинаций символов, чтобы угадать пароль и получить доступ. Злоумышленники также могут использовать простые алгоритмы для создания различных комбинаций букв, цифр и символов для угадывания паролей. Другим методом является так называемая атака по словарю. Это программа, которая заменяет часто встречающиеся слова в поле пароля путем поиска соответствующего слова.

Заражение устройств вредоносным ПО

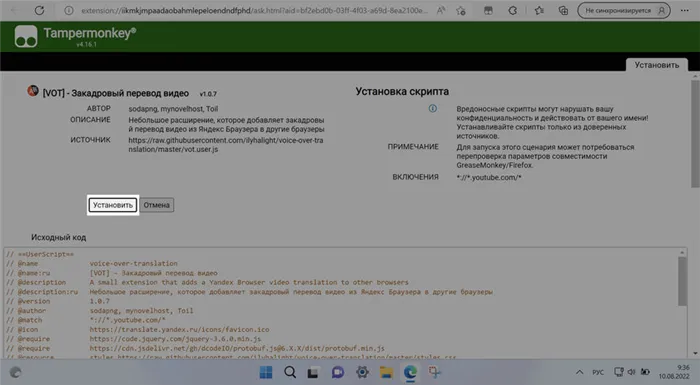

Злоумышленники могут проникнуть на устройство пользователя и установить на него вредоносное ПО. Атаки обычно происходят через электронную почту, обмен мгновенными сообщениями, веб-сайты с загружаемым контентом или файлообменные сети.

Использование небезопасных беспроводных сетей

Вместо того чтобы использовать вредоносный код для проникновения на компьютер пользователя, злоумышленники могут просто использовать открытые беспроводные сети. Не все пользователи защищают свои маршрутизаторы, и злоумышленники пользуются этим, постоянно ища открытые, незащищенные беспроводные соединения. Этот процесс известен как вардрафтинг. При подключении к незащищенной сети злоумышленникам достаточно обойти основные меры безопасности, чтобы получить доступ к устройствам, подключенным к этой сети.

Обходные пути

Злоумышленники разрабатывают программы для поиска незащищенных способов доступа к сетевым системам и компьютерам. Например, они могут заразить компьютер или систему трояном, специально разработанным для доступа и кражи конфиденциальных данных без ведома жертвы.

Перехват электронной почты

Злоумышленники могут создать код для перехвата и чтения электронной почты. Большинство современных программ электронной почты используют шифрование. Это означает, что даже если электронное письмо будет перехвачено, злоумышленники не смогут его прочитать.

Отслеживание нажатия клавиш

Некоторые программы позволяют злоумышленникам отслеживать каждое нажатие клавиши пользователем компьютера. После установки на компьютер жертвы эти программы записывают каждое нажатие клавиш и предоставляют злоумышленникам все данные, необходимые для проникновения в систему и кражи личной информации.

Создайте компьютер-зомби

Компьютер-зомби или бот — это компьютер, который злоумышленники могут использовать для рассылки спама или проведения распределенных атак типа «отказ в обслуживании» (DDoS). Как только пользователь выполняет безобидный на первый взгляд код, между его компьютером и системой злоумышленников устанавливается соединение, позволяющее злоумышленникам контролировать компьютер пользователя и совершать преступления или рассылать спам с этого компьютера без ведома пользователя.

Какой ущерб может причинить взлом?

Нарушение системы кибербезопасности может привести к настоящему хаосу. Независимо от того, какие методы используют злоумышленники, получив доступ к вашим данным или устройствам, они могут сделать следующее

- Украсть ваши деньги и открыть кредитные карты и банковские счета на ваше имя.

- Ухудшение вашего кредитного рейтинга.

- Запрашивать персональные идентификационные номера (PIN) для новых счетов или дополнительных кредитных карт.

- Совершайте покупки на свое имя.

- Добавить свое имя или псевдоним в качестве авторизованного пользователя, чтобы облегчить использование кредитной информации.

- Возьмите аванс наличными.

- Используйте свой номер национального страхования.

- Продавать вашу информацию другим лицам, которые могут использовать ее в злонамеренных целях.

- Удалять или уничтожать важные файлы на компьютере.

- Получать конфиденциальную личную информацию и распространять ее или угрожать обнародовать.

Пример текста:

- Разбейте сервер.

- Взломать веб-сайт.

- Какой-то мудак взломал несколько сайтов.

- Вчера сайт моего хостинга был взломан.

- Главный сайт снова был взломан.

- Как взломать mail.ru? Мне надоел мучитель, я хочу его взломать.

- Ребята, помогите взломать сайт, мошенник каким-то образом поставил свои ссылки на мой сайт.

- Чтобы взломать компьютер, нужно иметь мозги.

- Простой способ взломать или модифицировать радиоуправляемые серводвигатели, чтобы заставить их вращаться непрерывно.

Правильное ли это значение слова? Сира

Буквы a, o, u, y, e делают предыдущий согласный твердым, а буквы i, e, yu, i, f — мягким.

Правильное ли это значение слова? Известные

© 2019-2022. Все опубликованные материалы предназначены только для информационных и образовательных целей. Его не следует использовать в качестве решения задач.

Используя этот сайт, вы соглашаетесь на использование файлов cookie в соответствии с данным уведомлением об этом типе файлов.

Если вы не согласны с использованием файлов такого типа, вам следует соответствующим образом изменить настройки вашего браузера или не использовать данный сайт.

Пентестер: отличия от хакера

Пентестер — хакер, который работает абсолютно легально и в рамках закона. Основное направление его работы — поиск уязвимостей в системах безопасности. Однако существуют некоторые важные различия:

- Разработчики информируются о действиях пентестера. Все сканирования уязвимостей проводятся либо по специальному контракту, либо с помощью программного обеспечения bug bounty. Об этом мы поговорим позже.

- Пентестер только ищет уязвимости и не имеет намерения их использовать. Здесь есть тонкий момент. Обнаружение дыры в системе хранения — это нормально. Но попытка перехватить конфиденциальные данные путем тестирования отверстия — это крайний срок. Пентестер должен предупредить разработчиков о дыре и указать на возможность ее эксплуатации, но не пытаться сделать это самостоятельно.

- Выигрыш пентестера полностью белый. Выплаты за «баунти» или традиционные выплаты являются абсолютно законными. Таким образом, вам не придется беспокоиться о визите налоговой инспекции.

Pentester работает исключительно над проектами Bug Bounty или по контракту с компанией. Поскольку сам процесс пентестирования подразумевает нарушение защиты, этот процесс очень стандартизирован.

Вы не можете просто найти уязвимость и указать на нее владельцу. Потому что за это они могут взять с вас много денег.

В 2017 году 18-летний хакер нашел уязвимость в системе безопасности венгерской транспортной компании BKK. Ошибка была проста: используя средства разработки в браузере, мальчик изменил исходный код страницы и написал собственную цену билета (20 центов вместо 30 евро). Цена не была подтверждена ни на сервере, ни на стороне клиента, поэтому хакер смог купить билет по этой цене.

Затем он связался с представителями компании и раскрыл всю информацию об уязвимости. Но он получил не благодарность, а уголовное дело. Перевозчик был «оскорблен» и подал на него в суд. Мужчина был арестован.

История закончилась хорошо. Это широко освещалось в СМИ, а пользователи критиковали рейтинг компании в Facebook. И хотя компания, как сообщается, ежегодно тратит более миллиона долларов на защиту данных, обнаружение такой глупой ошибки, которой мог воспользоваться кто угодно, разрушило ее репутацию.

У прессы были благородные намерения — она хотела указать на уязвимость в системе продажи билетов, продемонстрировав ее наглядно. Тем не менее, его действия можно квалифицировать как нарушение правил безопасности. И это уголовное дело.

Формально компания была абсолютно права, предъявив ему обвинение. Что бы ни задумал этот человек, он нарушил закон. И только общественный резонанс спас его от реального осуждения.

Bug Bounty: как участвовать правильно

Большинство крупных компаний проводят программы «bug bounty», в рамках которых компании-разработчики программного обеспечения или веб-сайты предлагают вознаграждение за найденные уязвимости в системе безопасности. Компаниям выгоднее платить за «жучки», чем бороться с последствиями эксплойтов и уязвимостей.

Большинство таких программ можно найти на HackerOne и BugCrowd.

Например, здесь представлены программы Bug Bounty от Google API, Nginx, PayPal, GitHub и Valve. Среднее вознаграждение за каждую ошибку, обнаруженную в рамках этих программ, составляет 1 000 долларов США. Существует большое количество небольших компаний, предлагающих $50-100 за жучок.

Даже Пентагон предложил вознаграждение за ошибку! Это мечта любого хакера — проникнуть в систему безопасности Пентагона и получить за это деньги от правительства США.

Но даже опубликованные Bug Bounty не означают, что вы можете взламывать и находить дыры везде, где только можно. В описании программы владельцы указывают, какие уязвимости должны быть проверены.

Uber, например, очень подробно объясняет, что входит и не входит в программу Bug Bounty.

Компания хочет найти уязвимости в системах доступа и хранения данных, фишинговых функциях, платежных и биллинговых системах, несанкционированных действиях пользователей и сотрудников компании. Однако они не включают общие ошибки в заявлении, сообщения о мошенничестве, ошибки в социальных сетях или электронной почте.

Но у них хорошее чувство юмора. Поскольку неоплачиваемая деятельность включает в себя следующее:

Ворваться в офисы Uber, раздать повсюду чипсы, выпустить на волю орду голодных енотов и захватить заброшенный терминал на незапертом рабочем месте, пока сотрудники заняты.

Врываются в офисы Uber, разбрасывают повсюду чипсы, выпускают орду голодных енотов и захватывают заброшенный терминал или рабочее место, пока сотрудники отвлечены.

Чем подробнее будет описание баунти-бага, тем легче пешеходу понять, что можно, а что нельзя пытаться сделать.

Существуют общие правила, которые не следует нарушать. Например, если в базах данных пользователей обнаружены уязвимости, не следует пытаться получить личные данные. Даже если вы участвуете в программе, это может быть расценено как нарушение закона. Это связано с тем, что здесь нарушаются права пользователей, к которым Bug Bounty не имеет никакого отношения.

Российский рынок пентестов также активно развивается. Уже есть несколько крупных игроков, работающих с крупными компаниями. Например, Digital Security, НТЦ Вулкан, Group-IB, BI.ZONE, Лаборатория Касперского. Однако конкуренция на рынке все еще довольно низкая, поэтому вы можете вполне комфортно работать самостоятельно.

Некоторые крупные компании, такие как Газпром или банки, создают отдельные внутренние отделы пентестинга, чтобы конфиденциальные данные не передавались третьим лицам.

Таким образом, у пешехода есть несколько вариантов:

- Присоединитесь к одной из этих крупных компаний. Главные преимущества — стабильная зарплата и отсутствие даже гипотетических проблем с законом. Но в данном случае, поскольку многие пентестеры пытаются заработать много денег, это не сработает.

- Открыть индивидуальное предпринимательство или работать по контракту. Главное преимущество заключается в том, что профессионал сам устанавливает цену. Однако вам следует тесно сотрудничать с адвокатами по трудовым спорам, чтобы обеспечить юридическую сторону. И конкуренты не засыпают.

- Работайте исключительно для Bug Bounty. Главное преимущество — это свобода программы и возможность много зарабатывать. Однако всегда существует риск, что эксперту не заплатят за выявление ошибки. Однако никто не запрещает вам работать по контракту или в рамках программы Bug Bounty.

Что должен уметь пентестер

Пятидесятник — это одновременно «солдат мира» и высококвалифицированный специалист. Он или она должны обладать широкими знаниями во многих областях программирования и в то же время иметь глубокие знания в одной или нескольких областях.

В целом, считается, что младший пентестер должен обладать следующими знаниями:

- Администрирование Windows, Linux,

- Знание одного или нескольких языков программирования: Python, php, Perl, Ruby, JavaScript, Bash,

- Знание HTML,

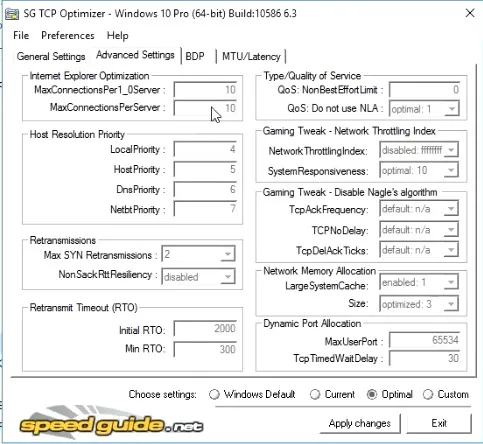

- Основные сетевые протоколы (TCP/IP, ICMP) / сетевые службы (прокси, VPN, Samba, AD),

- Протоколы: HTTP, FTP, DNS, SSH,

- Базы данных SQL (DDL, DML и т.д.), MySQL, SQL Server, PostgreSQL, Oracle.

Вам также потребуется научиться использовать программное обеспечение для пентестинга, такое как BurpSuite, SqlMap, Nmap, IP Tools и Acunetix.

По этой причине пентестинг рекомендуется для людей, которые уже имеют некоторый опыт в разработке или тестировании. Это связано с тем, что даже для младшего уровня требуются очень обширные знания.

Перенаправление на непонятные сайты

Если при каждом поиске вы не встречаете привычных страниц Google или Yandex, а вместо этого натыкаетесь на странные страницы с рекламой, если вас повсюду донимают всплывающие окна, это признак заражения вирусом DNSChanger. Хотя эпидемия в основном угасла, отдельные изменения все еще наблюдаются. Он намеренно кормит вас страницами своих рекламодателей, а также может блокировать обновления от антивирусных программ.

Некоторые сайты (особенно с плохой репутацией) шокируют вас сообщением о том, что ваша система заражена вирусом, а затем предлагают установить их «самый надежный антивирус». Примерно так распределяются различные фальшивые оптимизаторы и системные ускорители.

Если вас обманом заставили загрузить такую программу, считайте, что ваша система уже заражена. Поддельная антивирусная программа может имитировать свою работу и даже сообщать, что она побеждена, но на самом деле она была побеждена.

Неожиданное появление новых друзей или сообщений

Если вы заметили увеличение числа друзей и сайтов социальных сетей, за которыми вы следите, о большинстве из которых вы даже не знаете, это еще один признак нарушения. Возможно, ваши учетные записи были взломаны и используются для рассылки спама. Не менее подозрительным признаком является появление обновлений в социальных сетях и сообщений друзьям, которые вы не писали.

Некоторые сервисы, особенно те, которые содержат конфиденциальные данные, имеют систему уведомлений, когда доступ к вашей учетной записи осуществляется из другой страны или с нового устройства. Для Gmail эту информацию можно проверить непосредственно в главном окне сервиса (ссылка в правом нижнем углу). Никогда не игнорируйте такие уведомления и постарайтесь немедленно сменить пароль, если вы заметили такую необычную активность.

Решение

Если вы заметили один, несколько или все вышеперечисленные симптомы, ваш компьютер, вероятно, подвергся хакерской атаке. Это не повод для паники, в большинстве случаев вполне вероятно, что все снова будет хорошо.

- Удалите с компьютера все программы, которые вы не используете или о которых не знаете.

- Установите известную и проверенную антивирусную программу. Многие производители предлагают специальные облегченные версии, которые могут быть полезны для быстрого исправления ситуации.

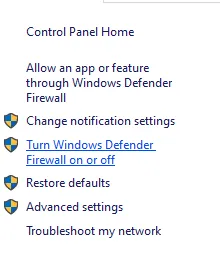

- Измените настройки сети для использования одной из сторонних служб DNS. Например, OpenDNS или Google DNS. Узнайте больше.

- Смените пароли для всех своих учетных записей, особенно электронной почты и аккаунтов в социальных сетях. Проверьте список веб-приложений, имеющих доступ к вашим аккаунтам Twitter, Facebook* и Google+. Узнайте больше.

- Верните браузер в состояние по умолчанию. Узнайте больше.

*Деятельность Meta Platforms Inc. и аффилированных с ней социальных сетей Facebook и Instagram запрещена в России.

Как можно обезопасить себя от хакеров

Сделать это полностью невозможно. Любая система безопасности может быть взломана при необходимости и желании, за исключением криптографических невзламываемых шифров, которые не используются для обеспечения полной безопасности личности из-за их высокой энергоэффективности. Список рекомендаций, которые можно дать для повышения безопасности от киберпреступников, включает следующие пункты.

- Общая компьютерная грамотность. Самой важной мерой защиты от хакеров было бы предотвращение их действий. Это достигается путем отказа от посещения подозрительных веб-сайтов и загрузки файлов или данных из подозрительных источников, так как это минимизирует риск заражения компьютера или потери личной информации. Кроме того, человек, более грамотный в компьютерных вопросах, более осторожен и менее склонен доверять хакерам.

- Используйте современное антивирусное программное обеспечение с обновленными базами данных приложений. Однако не рекомендуется использовать бесплатное программное обеспечение, которое не обеспечивает достаточной защиты, например, Avast или Avira. По данным немецкого исследования эффективности, бесплатная антивирусная программа Windows Defender по производительности сравнима с лучшими платными системами.

- Будьте осторожны при общении в Интернете, особенно с людьми, которых вы не знаете или знаете совсем немного. Они могут использовать различные методы социальной инженерии, чтобы получить ваши личные данные.

- Не допускайте разглашения личной информации. Оплачивайте услуги онлайн с помощью виртуальной карты или другим безопасным способом и не отправляйте паспортные данные или личную информацию в непроверенные источники.

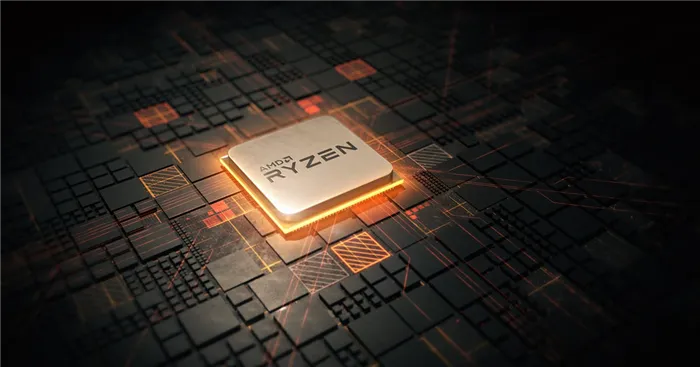

Однако полностью обезопасить себя от хакерских атак невозможно. В современных системах x86 и ARM существуют аппаратные уязвимости в процессорах производителей, которые могут быть использованы для получения доступа. Производители оборудования часто скрывают угрозы безопасности в прошивке материнской платы, BIOS или другом низкоуровневом программном обеспечении. Обычный пользователь компьютера вряд ли будет обновлять BIOS или журналы загрузки.

Все современные процессоры содержат неустранимые уязвимости.

Однако хакеров не особенно интересуют обычные пользователи, поскольку у них нет шансов получить значительную сумму денег за компрометацию их аккаунтов. Поэтому не высовываться — важная рекомендация для обеспечения безопасности пользователя.

Самые известные хакеры в истории

Среди самых известных хакеров в истории можно назвать следующих:

- Роберт Таппен Моррис, создатель первого в мире «червя» и человек, который 2 ноября 1988 года запустил его в Интернет, что привело к сбою более 6 000 компьютеров. Созданная программа собирала данные о паролях. Роберт Моррис стал профессором университета и разработчиком приложений и стандартов сетевой безопасности.

- Кевин Митник — известная фигура в области информационных технологий. С 12 лет Кевин взломал системы зарядки автобусов, телефонные сети и 3 крупные компании, включая Nokia и Motorola.

- Адриан Ламо — известный «белый» хакер, который проникал в системы безопасности крупных компаний для проведения аудита безопасности. Он взломал Microsoft, Yahoo и New York Times, чтобы сделать себе имя и предоставить компаниям данные об уязвимостях в системе безопасности.

- Гэри Маккиннон, известный под псевдонимом Соло, использовал свои навыки в политических целях. Он ведет активную деятельность с 2002 года, когда он взломал часть систем Пентагона и Министерства обороны США, а также НАСА. Целью работы был поиск информации об источниках энергии, технологиях и других решениях. По данным правительства, хакерская атака обошлась в 800 000 долларов.

- Рафаэль Грей украл личные данные более 26 000 клиентов в 2000 году. Однако спорные обвинения привели к тому, что Рафаэль был приговорен к 3 годам заключения в психиатрической больнице.

- Джон Дрейпер — человек, который начал свою работу в 1970-х годах, когда начался активный взлом телефонных сетей. Даже тогда он взламывал международные номера с помощью хитроумных сетей. Затем, вместе со Стивом Джобсом и Стивом Возняком, основателями компании Apple, он разработал устройства, имитирующие звук телефонной сети. Затем Джон Дрейпер разработал первый текстовый процессор для IBM PC, самой распространенной портативной компьютерной системы в 1970-х и 1980-х годах. Сегодня он руководит компанией по компьютерной безопасности.

- Кевин Поулсен работал в 1980-х годах, взломав конкурс радиостанции и выиграв поездку на Гавайи и автомобиль Porsche. Год спустя он вошел в базу данных ФБР, чтобы подтвердить прослушивание определенных телефонных номеров.

- Дмитрий Галушкевич — известный российский хакер, который привел к полному отключению интернета в Эстонии в 2007 году. Он был пойман через 5 недель и оштрафован на 17500 крон. Для взлома и повреждения сетей он использовал

- Джонатан Джеймс — в 15 лет поступил на работу в самую надежную в мире систему безопасности — Министерство обороны США. В 1999 году он взломал серверы НАСА и получил данные для работы серверов Международной космической станции.

В Интернете действует более 20 крупных хакерских групп, преследующих различные цели. Самая известная из них — Anonymous, группа активистов, выступающих за свободный интернет. Это субкультура, которая стремится к анонимности. В 2012 году группа впервые была включена в список 100 самых известных людей мира. Другие известные хакерские сообщества — Wiki Leaks (информационная платформа), 3ds, Codex (хакеры за безопасность цифрового контента).

Кто такие белые хакеры

Помимо преступников, существует также профессия «белых хакеров». Это эксперты по компьютерной безопасности, которые ищут уязвимости в государственных системах, чтобы устранить бэкдоры и другие проблемы для снижения сложности.

Белые хакеры работают официально или полуофициально, размещая данные системы на бирже фриланса, а затем пытаясь взломать систему любым доступным им способом. Если им это удается, они передают журналы и информацию о методе сотрудникам компании, чтобы те устранили бреши в системе безопасности.

Эмблема белого хакера

Правильное название этой профессии — «этический хакер» или в просторечии «белая шляпа». Эта профессия в основном связана с тестированием систем безопасности. Основная цель работы — устранение уязвимостей в системах безопасности. Чтобы привлечь специалистов по безопасности, они размещают вакансии на сайтах HackerOne или Bugrrowd. Компании, размещающие вакансии по тестированию систем безопасности, выпускают людей, которые пытаются проникнуть в систему, чтобы проверить ее безопасность.

Этот тип хакеров отличается от других типов хакеров, в частности, тем, что они не ставят своей целью нарушить работу компании, украсть данные или использовать уязвимость в системе безопасности для собственной выгоды.

Считается, что принцип работы заключается в симбиотических отношениях между «белыми шляпами» и арендаторами, что сводит к минимуму вероятность вторжения злоумышленников. Мотивацией для работы этичных разработчиков является улучшение собственных возможностей и одновременное повышение безопасности в сети. Более того, зарплаты в индустрии «белых хат» сопоставимы с зарплатами ведущих ИТ-специалистов. В 2019 году, например, около 10 программистов заработали более 1 миллиона евро.