Любой, кто наблюдает за вами в Интернете, будь то юридически или нарушающий ваши права на защиту вашей личной информации. От какого наблюдателя он должен быть защищен и как это сделать?

Анонимности не существует. Кто и как следит за вами в интернете и что с этим можно сделать

Интернет-провайдеры, браузеры, брокеры данных — люди, организации и программы могут отслеживать, что буквально каждый пользователь делает в Интернете. Это не обязательно нарушение закона: целью сбора данных может быть либо исследование. Новые методы защиты от интернет-слежки постоянно разрабатываются и внедряются (в том числе на законодательном уровне: например, General Data Protection Regulation — GDPR — в Европе), но универсальных решений пока нет.

Пользуясь Интернетом, вы, наверное, не раз замечали такие «совпадения»: вы заходите на сайт автосалона, а потом вам везде показывают рекламу автомобилей. Или, после посещения родительского сайта, вас начинают преследовать детские подгузники и смеси.

Все это возможно потому, что крупнейшие рекламные сети и многие другие Интернет-сервисы по сбору информации («брокеры данных») пытаются составить наиболее полный портрет каждого пользователя Интернета на основе всех типов данных, часто открытых. Обычно они это делают.

Любой человек может следить за вами в Интернете, будь то законным путем или в нарушение ваших прав на защиту личной информации. От одних методов слежки трудно защититься, но от других нужно защищаться. Но даже вооружившись всеми средствами для контратаки, помните: вы можете быть физически отключены от Интернета, чтобы избежать слежки в Интернете. А это не факт.

Узнайте, почему мы решили создать собственную страницу для проверки анонимности и IP-адресов

Творчество на стыке технологий

Мы рассмотрели проверки анонимности более чем на 10 сайтах и выбрали самые важные из них. Поэтому мы объединили проверки со всех популярных сайтов проверки IP-адресов в одну удобную таблицу. Теперь вы можете узнать все о своей анонимности на одной странице.

Итак, давайте разберем все элементы управления.

Цветной баннер

По баннеру сразу можно понять: все ли в порядке или есть над чем подумать.

Баннер имеет 3 цвета: красный, желтый и зеленый. Только зеленый баннер гарантирует полную анонимность.

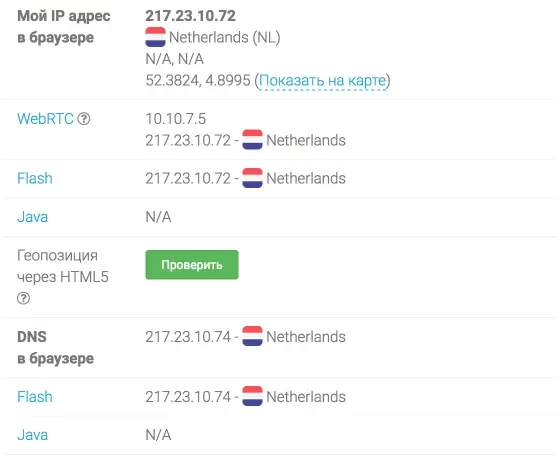

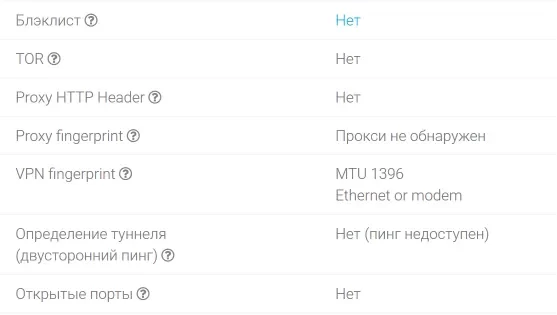

Проверка IP адреса и DNS серверов

Основной блок по-разному проверяет IP-адреса и DNS-серверы. Управление реализовано с помощью технологий PHP, JavaScript, WebRTC, Flash и Java. Если страны разные, они будут подчеркнуты красным.

Проверка геолокации через HTML 5 вынесена в отдельную кнопку, так как она несет в себе высокий риск определения реального местоположения, если вы используете модуль Wi-Fi, включенный на устройстве.

Функция геолокации через HTML 5 берет GPS-координаты устройства из модуля Wi-Fi, минуя VPN, прокси, TOR и все другие способы сохранения анонимности. Рекомендуется использовать проводное соединение Ethernet и отключить модуль Wi-Fi.

Супер Проверка анонимности

Проверяется наличие IP-адреса в черном списке. Если IP-адрес внесен в черный список, некоторые службы могут заблокировать этот IP-адрес (например, заблокировать доставку почты с этого IP-адреса). Наличие IP-адреса в черном списке никоим образом не влияет на вашу анонимность.

В Интернете есть список открытых узлов Tor. Если IP-адрес находится в этом списке, вы используете сеть TOR. Вы анонимны, но это означает, что вам есть что скрывать, и некоторые веб-сайты могут блокировать свой контент для этих пользователей.

Заголовок прокси-сервера HTTP проверяет отпечатки прокси-сервера в заголовках браузера. Используйте анонимный прокси или протокол Socks 5, чтобы избежать обнаружения.

Отпечаток прокси на основе модуля p0f проверяет отпечатки браузера на использование прокси.

Основная цель отпечатка пальца VPN — обнаружение использования VPN. Модуль p0f изучает значение MTU соединения и на основании этого делает вывод, что VPN используется.

Как мы писали в начале статьи, мы исключили вывод некорректных данных в модуле p0f и оставили только те значения, которые на 100% претендуют на использование VPN. В результате мы получили истинную оценку вашей анонимности.

Также следует отметить, что модуль p0f не успевает за технологиями VPN и содержит устаревшие метки для определения VPN-соединений.

Двусторонний эхо-запрос между клиентом и сервером помогает определить, существует ли туннель (обычно это VPN или прокси-туннель). Если значения ping сильно различаются, это указывает на использование туннеля.

Открытые порты сравниваются с указанным IP-адресом. Если на IP-адресе открыты стандартные порты VPN и прокси, весьма вероятно, что вы скрываете свое реальное местоположение. Интернет-провайдеры всегда блокируют указанные порты.

Например, стандартный порт OpenVPN 1194, прокси Socks 1080, IPSec VPN 4500 и 500, веб-прокси использует порт 8080.

Мы используем расширенный список стандартных портов и проверяем соединения TCP и UDP. Если мы находим открытый порт из таблицы, это означает, что на этом IP-адресе используется VPN или прокси. Вы остаетесь анонимным, но веб-сайты могут ограничивать контент для этих пользователей.

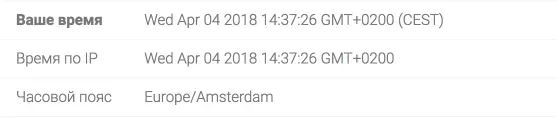

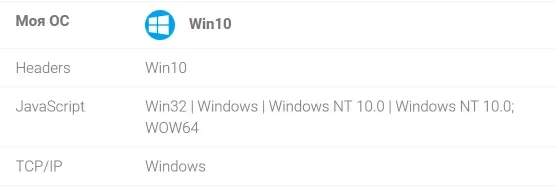

Проверка часового пояса

Сравните часовой пояс, установленный локально на устройстве, и часовой пояс, используемый для этой страны, на основе IP-адреса. Если они различаются, это подчеркивается красным.

Проверка операционной системы

Значения, полученные из заголовков браузера, отображаются с помощью JavaScript, формы p0f и определяется операционная система.

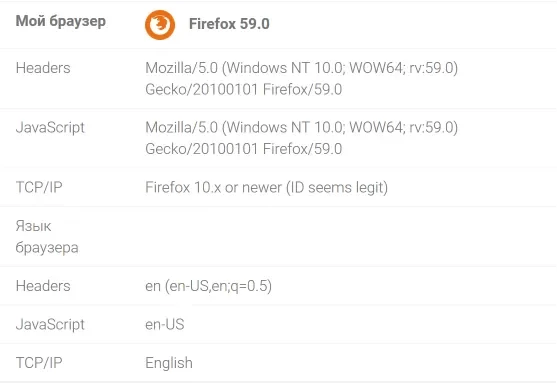

Проверка браузера

Заголовки браузера проверяются модулем p0f через JavaScript, и определяется версия браузера и язык, используемый в браузере. Настройте свой браузер, чтобы отображать языки, используемые в стране, по IP-адресу.

Включенные технологии

Мы проверяем, включены ли у вас технологии, которые могут определить ваше реальное положение.

Мы рекомендуем вам отключить эти технологии для полной анонимности. Некоторые веб-сайты могут не работать должным образом без этих технологий.

Наш веб-сайт требует только JavaScript и файлов cookie для правильной работы. Мы работаем над тем, чтобы избавить наш сайт от этих требований.

Как быть анонимным в сети. Для упрощения мы разделяем анонимность в Интернете по двум направлениям: «социальная анонимность» — это то, что сознательно или бессознательно говорит сам человек

Как быть анонимным в сети.

Чтобы не усложнять задачу, давайте разделим анонимность в Интернете на два направления:

- «Социальная анонимность» — это то, что человек сознательно или бессознательно говорит о себе в сети.

- «Техническая анонимность» — когда потеря анонимных данных связана с используемыми техническими средствами и приложениями.

Прокси-серверы

В глобальном масштабе, когда они говорят «прокси-сервер», они имеют в виду нечто, что действует как посредник между клиентом и получателем.

С точки зрения обеспечения анонимности прокси-серверы:

- Прокси-сервер HTTP (веб). Эти серверы разрешают прохождение только HTTP-трафика, по умолчанию добавляя данные об использовании прокси к передаваемому трафику;

- Прокси-сервер SOCKS. В отличие от HTTP-прокси, SOCKS передает всю информацию, ничего не добавляя. Протокол SOCKS расположен на уровне сеанса модели OSI, таким образом получая независимость от высокоуровневых протоколов: HTTP, FTP, POP3 и т.д., что позволяет SOCKS пропускать через себя весь трафик, а не только HTTP;

- особого внимания заслуживают прокси-серверы CGI или «анонимайзеры», которые, по сути, представляют собой веб-сервер с формой, в которой клиент вводит желаемый адрес сайта. Затем открывается запрошенная страница ресурса, но адрес прокси-сервера CGI виден в адресной строке браузера. Прокси-сервер CGI, как и любой веб-сервер, может использовать https для защиты канала связи между собой и клиентом.

Схема прокси-серверов вы можете увидеть на картинке, здесь все просто:

Минусы прокси-серверов:

- нужно доверять прокси-серверу;

- для http-прокси необходимо отфильтровать заголовки HTTP: «HTTP_X_FORWARDED_FOR: client, ip1…», HTTP_VIA, HTTP_FORWARDED и т д.;

- прокси-протоколы (http, SOCKSx) НЕ поддерживают шифрование между HTTP / SOCKS / Elite / анонимным прокси-сервером и клиентом. SSL-прокси означает только то, что клиент может работать с ресурсами https;

- цепочки прокси неэффективны: «Привет, Proxy1, отправь мое сообщение:« пересылайте на Proxy3; пересылаем на Proxy4; переслать acrypted.google.com/c8e8df895c2cae-something different-here-crypted-166baf ‘для Proxy2? » Спасибо!;

- необходимость настройки прокси-сервера для каждого приложения или использование отдельных soxifier-программ, например Proxifier.

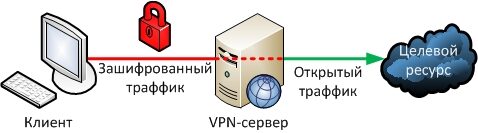

VPN/SSH

Я буду говорить о VPN и имею в виду туннели SSH. Потому что, несмотря на некоторые отличия, основной принцип один и тот же.

Схема работы VPN представлена на изображении:

В настоящее время коммерческие провайдеры предлагают следующие протоколы VPN:

- PPTP — наиболее используемый, самый быстрый, легко настраиваемый, но считается «менее безопасным», чем остальные;

- L2TP + IPSec. L2TP обеспечивает транспорт, а IPSec отвечает за шифрование. Этот пакет имеет более надежное шифрование, чем PPTP, устойчив к уязвимостям PPTP, а также обеспечивает целостность сообщения и аутентификацию стороны;

- OpenVPN: безопасный, с открытым исходным кодом и, следовательно, широко распространенный, позволяет обходить многие блоки, но требует отдельного программного клиента;

- SSTP так же безопасен, как и OpenVPN, не требует отдельного клиента, но очень ограничен в платформах: Vista SP1, Win7, Win8.

Большинство коммерческих провайдеров VPN предлагают на выбор два протокола: OpenVPN и PPTP. Реже предлагается L2TP + IPSec. И очень немногие предлагают протокол SSTP.

Отдельно стоит отметить сервисы, которые предоставляют «DoubleVPN», когда перед выходом в Интернет трафик проходит через 2 разных VPN-сервера в разных странах, или даже «QuadVPN», когда используются 4 сервера, которые пользователь может выбрать и разместить в произвольном окей.

Интересное исследование анонимности и надежности коммерческих VPN-серверов было проведено torrentfreak.com: torrentfreak.com/vpn-services-that-take-your-anonymity-serious-2013-edition-130302

Провайдерам VPN задавали вопросы:

- Ведете ли вы журналы, которые позволяют вам или третьему лицу сопоставить IP-адрес или временную метку с вашим клиентом? Если да, то какие данные вы храните?

- В какой юрисдикции работает ваша компания и при каких обстоятельствах вы будете раскрывать свои данные третьим лицам?

- Если вы получили уведомление DMCA или его европейский эквивалент, что вы с ним делаете?

- С какими платежными системами вы работаете и как они связаны с учетными записями пользователей?

Подводя итог, стоит отметить, что большинство VPN-провайдеров в своих ответах единодушны: «Журналы не архивируются, а если и есть, то ненадолго, по ним невозможно вычислить подписчика. Очень сложно поставить давят на нас и давайте дадим хоть что-нибудь «. Разумеется, никаких других ответов от сервисов, основной целью которых является обеспечение анонимности пользователя, ожидать не приходится.

Обратите внимание, что большинство тематических надстроек браузера и «программ анонимности» полагаются на прокси-серверы и VPN-серверы, чтобы скрыть IP-адрес клиента.

Tor. Великий и ужасный

О Tor уже много сказано, но я постараюсь сказать просто 🙂

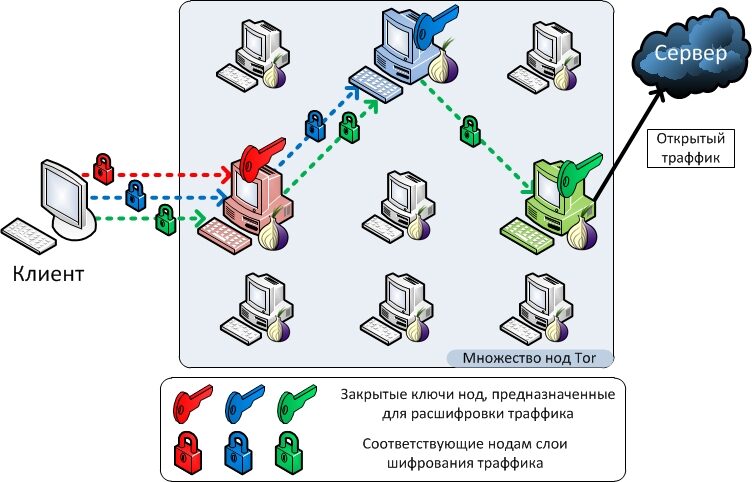

Tor — это система маршрутизатора, в которой клиент подключается к Интернету через цепочку узлов. Как правило, цепочка состоит из трех узлов, каждый из которых не знает адреса клиента и ресурса одновременно. Кроме того, Tor шифрует сообщения отдельно для каждого узла, и открытый трафик виден только исходящему маршрутизатору.

В настоящее время Tor состоит из 10 авторитетных (управляющих) узлов, примерно 4200 промежуточных узлов, включая примерно 900 выходных узлов.

На изображении представлена упрощенная схема работы Tor

Я замечаю, что трафик возвращается в открытом виде, на выходном узле он шифруется временным симметричным ключом и передается по цепочке (да, сам трафик зашифрован с использованием симметричных ключей, а эти ключи зашифрованы с использованием асимметричных ключей).

Его ругают за то, что он требует от него слишком многого: безопасная передача трафика любого приложения в сеть, защита от глобального наблюдателя, конфиденциальность передаваемых данных и т.д. Но он решает главную проблему своей модели угроз: достаточно высокий уровень анонимности клиентов, когда только трафик подчиняется всем обязательным правилам: www.torproject.org/download/download-easy.html.en

- высокая степень анонимности клиентов при соблюдении всех правил;

- простота использования (скачать Tor Browser Bundle, запустить и использовать).

- отслеживается исходящий трафик;

- низкая скорость;

- наличие управляющих серверов.

На одном из форумов я нашел опрос по Tor. Количество респондентов не указывает на достоверность результатов, но победивший ответ вполне правильный

Работа Tor неизменно сопровождается сомнениями людей в ее надежности и анонимности. Сейчас мы не будем вдаваться в подробности, я обещаю сделать это в следующих статьях цикла, где я подробно расскажу о некоторых важных деталях Tor и постараюсь ответить на все вопросы.

Об I2P сказано много слов, буду лаконичен и постараюсь все четко объяснить.

I2P — это анонимная сеть, работающая в Интернете. Имеет свои сайты, форумы и другие сервисы. Благодаря своей архитектуре он полностью децентрализован, и IP-адреса нигде в I2P не используются.

В I2P есть две основные концепции:

- «Туннель» — это временный односторонний путь через список узлов. Туннели входят и выходят;

- «Сетевая база NetDb», которая так или иначе распространяется на всех I2P-клиентах. Его цель — хранить информацию о том, как клиент может подключиться к определенному получателю.

- RouterInfos — контактные данные маршрутизаторов (клиентов), используемых для построения туннелей (для упрощения, они являются криптографическими идентификаторами каждого узла);

- LeaseSets — контактные данные получателей, используемые для соединения исходящих и входящих туннелей.

По состоянию на начало 2013 года I2P включал 25 000 маршрутизаторов и 3 000 LeaseSet.

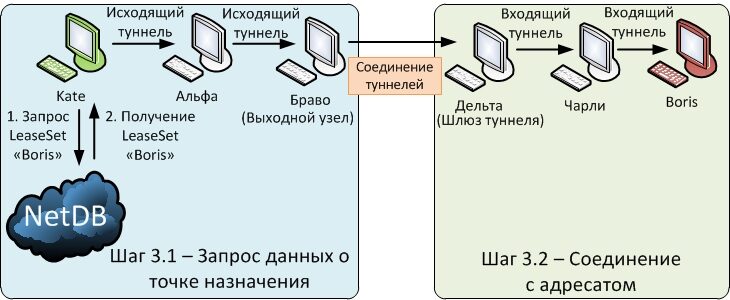

Расскажу об алгоритме взаимодействия узлов:

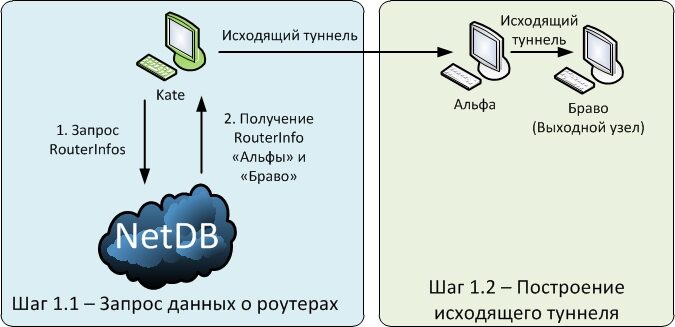

Первый шаг. Узел Kate строит исходящие туннели. Обращается к NetDb за данными о маршрутизаторах и строит туннель с их участием.

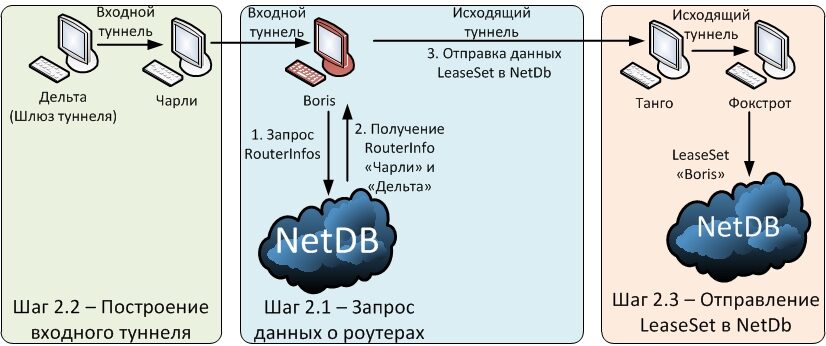

Шаг второй. Борис строит входной туннель так же, как он строит выходной. Затем он публикует свои координаты или так называемый «LeaseSet» в NetDb (обратите внимание, что LeaseSet отправляется через исходящий туннель).

Третья фаза. Когда Кейт хочет отправить сообщение Борису, она спрашивает о Борисе в NetDb LeaseSet. А в исходящих туннелях он пересылает сообщение на шлюз назначения.

I2P имеет возможность доступа в Интернет через специальные прокси-серверы Outprox, но они неофициальные и, по совокупности факторов, даже хуже, чем узлы выхода Tor. Разработчики I2P говорят: «Если вам нужен Интернет, используйте Tor».

- высокая степень анонимности клиентов;

- полная децентрализация, ведущая к стабильности сети;

- конфиденциальность данных: сквозное шифрование между клиентом и получателем.

Более подробно об I2P, в том числе о механизмах защиты, и I2P с ними хорошо справляется, я тоже расскажу в следующих статьях цикла.

Иные средства

Фактически, были и существуют десятки отдельных проектов, посвященных анонимности в Интернете, не считая «надстроек браузера» и «программ анонимности». Просто другие, менее популярные решения либо уже скомпрометированы, либо еще не так популярны, и поэтому мировое экспертное сообщество не исследовало их достаточную надежность. В настоящее время активно разрабатываются следующие наиболее перспективные проекты:

- Freenet freenetproject.org/

- GNUnet gnunet.org/

- JAP (он же Джон Дони, на основе Tor) anon.inf.tu-dresden.de/index_en.html

- RetroShare retroshare.sourceforge.net/

- Совершенная тьма www21.atwiki.jp/botubotubotubotu/

Еще один интересный пример анонимных сетей — это сети на основе Wi-Fi. В то время как при традиционном подходе транспортные функции любой анонимной сети выполняет Интернет, использование беспроводных решений позволяет добиться независимости от интернет-провайдеров:

- византийский проект: project-byzantium.org/

- проект Netsukuku — технический специалист по сетевой электронной технике в Ultimate Killing, Utility и Kamikaze Uplinking: netsukuku.freaknet.org/

- проект BATMAN — Лучший подход к мобильной специальной сети: www.open-mesh.org/projects/open-mesh/wiki

Заключение

В заключение я процитирую главную страницу проекта I2P: «Анонимность не имеет определенного порога, после которого вы можете расслабиться — мы не пытаемся создать что-то« полностью анонимное », но мы работаем, чтобы атаковать такой все более и более «дорогая» сеть для злоумышленников».

На самом деле техническая часть — это лишь малая часть анонимности в Интернете. Важно понимать, что надежность каждой из этих схем основана на средствах — материальных ресурсах и времени, которые можно потратить на ее компромисс.

С вопросом, что такое реклама в ВК, постоянно сталкиваются администраторы групп, которые публикуют истории своих подписчиков без подписи.

На просторах социальных сетей часто можно встретить фразы «анон» и «не анон». Это зависит от того, хочет ли автор остаться неузнанным или наоборот просит прикрепить ссылку на свой профиль:

- Если вы набираете «анон» в конце или в начале письма администратору, это означает, что вы хотите остаться анонимным. Владельцы групп опубликуют пост без ссылки на ваш профиль.

- Если вы введете слово «не анонимный» под текстом, модератор группы поймет, что вы хотите, чтобы пост был подписан вашим именем (если это не противоречит правилам группы, под сообщением появится ссылка на ваш личный профиль).

Используя эти сленговые выражения, вы можете выбрать, в каких сообществах высказываться, а в каких — анонимно.

Обзор инструментов, с помощью которых вы можете усложнить процесс сбора личной информации о вас из Интернета. Плюсы и минусы каждого метода онлайн-анонимности.

10 способов сохранить анонимность в сети

Чтобы защитить ваши конфиденциальные данные от злоумышленников и стать анонимными для поисковых систем, крупных компаний, правительства и других скрытых источников, нет необходимости удаляться из сети. Достаточно использовать один или несколько инструментов, с помощью которых опытные интернет-пользователи скрывают свое присутствие в сети.

1) Обычные прокси и SOCKS

Прокси-сервер (соединение) — это промежуточная служба, которая действует как посредник (proxy на английском языке — посредник) между компьютером пользователя и Интернетом. То есть обеспечивает анонимность за счет подделки IP-адреса подписчика. В зависимости от степени безопасности прокси-серверы делятся на:

- HTTP-серверы (обычные): разрешают прохождение только HTTP-трафика через себя, добавляя к нему данные об использовании прокси.

- Серверы SOCKS — позволяют любому трафику проходить самостоятельно, ничего не добавляя.

Эти серверы помогают сохранить анонимность, чтобы обойти различные региональные ограничения и обеспечить базовую безопасность конфиденциальной информации. Это полезно, если вы хотите остаться анонимным для поисковых систем, предприятий и неопытных злоумышленников.

- прокси-сервис должен быть доверенным;

- протоколы прокси не поддерживают шифрование трафика;

- необходимо постоянно фильтровать трафик для HTTP-серверов;

- нужно настраивать для каждого нового приложения или устанавливать специальное программное обеспечение.

2) Анонимайзеры (CGI-прокси)

Анонимайзеры или прокси CGI — это серверы, выполненные в такой форме, в которой их пользователям нужно только ввести адрес интересующего сайта и ничего больше. Здесь тоже создается анонимный трафик с помощью IP-спуфинга, но не более того.

Пробные услуги полезны для тех, кто хочет обойти изоляцию работодателя, родителей или штата. Однако вы не должны использовать их для защиты от компаний или злоумышленников, поскольку анонимайзеры только анонимизируют трафик, проходящий через их веб-сайт (сервер). Все остальные интернет-соединения на вашем устройстве остаются незащищенными.

3) VPN

Виртуальная частная сеть (VPN) или «виртуальная частная сеть» — это технология, с помощью которой создается одно или несколько подключений в другой сети (например, в Интернете). В то же время соединение между абонентом и сервером VPN зашифровано, что обеспечивает более анонимный доступ в Интернет. И это будет касаться не только веб-ресурсов, но и провайдеров. Этого нельзя добиться с помощью прокси-серверов.

Коммерческие провайдеры теперь предлагают своим подписчикам следующие протоколы VPN:

- OpenVPN — это открытый, безопасный и, следовательно, популярный протокол, который помогает поддерживать анонимность в сети, но требует установки отдельного клиента;

- SSTP — безопасность сопоставима с OpenVPN, но нет необходимости устанавливать дополнительное ПО, однако есть ограничения платформы (Win7, Win8, Vista SP1);

- L2TP + IPSec. Этот пакет обеспечивает большую анонимность данных, так как имеет два уровня защиты. Протокол туннеля L2TP позволяет вам оставаться анонимным во время передачи трафика, а IPSec его шифрует;

- PPTP не так безопасен, как другие, но его легко установить и настроить.

Основные преимущества VPN заключаются в том, что он обеспечивает максимальную безопасность трафика и не требует длительной и сложной настройки. Из минусов можно отметить негативное влияние на скорость соединения и дополнительную нагрузку на устройство. Кроме того, многие подписчики заметили потерю IP-адресов из-за приложений Flash и Java.

Что касается VPN-клиентов, устанавливаемых на домашние ПК для создания мультиаккаунтов, как правило, для увеличения заработка в различных проектах, то здесь, в принципе, большинство из них взаимозаменяемы.

4) SSH-туннели

SSH-туннель — это технология создания анонимных подключений через Интернет с использованием протокола SSH. Его особенность в том, что информация шифруется на одном конце туннеля и дешифруется на другом. Провайдер и веб-ресурсы здесь используются только для передачи трафика.

- минимальное влияние на скорость интернета;

- повышенная безопасность данных;

- стабильность.

Здесь следует отметить, что туннели SSH, как правило, используются поверх VPN, таким образом поддерживая безопасность конфиденциальных данных и обеспечивая более анонимный доступ к веб-ресурсам.

5) Браузер Tor

TOR (от англ. The Onion Router — луковый маршрутизатор) — это браузер с открытым исходным кодом, использующий многоуровневую систему маршрутизатора, с помощью которой устанавливается анонимное соединение между пользователем и веб-ресурсами с защитой от перехвата. Он не собирает журналы, не передает информацию о пользователях в Интернет и использует двустороннее соединение TLS.

- при соблюдении всех правил уходящий с устройства трафик будет максимально анонимным;

- простота: скачать, запустить и использовать.

- есть управляющие серверы;

- низкая скорость;

- трафик на другой стороне не зашифрован.

6) Браузеры и плагины к ним

также можно остаться незамеченным в Интернете с помощью обычных браузеров, если в них установлен режим «инкогнито» или на них установлено специальное расширение (надстройка). Скрытый режим доступен в следующих браузерах:

- Яндекс. Он включается через «Настройки → Дополнительно → Новое окно в режиме инкогнито». Или с помощью сочетания клавиш — «⌘ + Shift + N» (для Mac OS) или «Ctrl + Shift + N» (для Windows).

- Гугл Хром. Активируется через «Меню → Новое окно в режиме инкогнито». Горячие клавиши похожи на Яндекс.

- Mozilla Firefox. Включается через «Меню → Личное окно». Горячие клавиши — «Ctrl + Shift + P».

- Опера. Активируется через «Меню → Создать приватное окно». Сочетание клавиш — «Ctrl + Shift + N».

Преимущество режима «инкогнито» в браузерах заключается в том, что для анонимного доступа в Интернет ничего не требуется. Главный недостаток — отсутствие разъяснений по безопасности этого подключения (FAQ содержит только общие положения). Кроме того, выбранный режим, например анонимайзеры, может сохранять анонимность только трафика, проходящего через браузер. Все остальные соединения останутся открытыми и незащищенными.

Что касается добавок, то самыми популярными и безопасными являются:

- для Mozilla Firefox — BetterPrivacy, Stealther, AnonymoX, FoxyProxy Standart;

- для Google Chrome — FriGate, Proxy SwitchySharp, AnonymoX, ZenMate, DoNotTrackMe;

- для Яндекса — ZenMate, Browsec, Hola, Cyberghost;

- для Opera — FriGate, Browsec VPN, ZenMate.

Эти плагины используют прокси-серверы или VPN для защиты информации своих пользователей. Однако некоторые из них также отключают функции браузера, которые собирают информацию об их использовании. Полезно, если вам нужно сохранить анонимность устройства одного пользователя в определенное время (например, при работе в офисе, при ведении бизнеса, который должен храниться в секрете, чтобы скачивать торрент-файлы с трекеров, заблокированных провайдером, или во время просмотра контента старше 18 лет на домашнем ПК — для особо замкнутых негодяев).

Плюсы плагинов анонимности — простота использования и доступность. Минусы: слабая безопасность и относительно низкая стабильность (работают не всегда).

7) Безопасные операционные системы

Следующий способ анонимного доступа в Интернет — установка специальной операционной системы. Их много, но самые надежные: Whonix, Tails и Liberté Linux.

Whonix — это операционная система на базе Linux. Его особенность в том, что он состоит из двух параллельных виртуальных машин. Первая — это рабочая станция (обычная операционная система), вторая — это шлюз между Интернетом и рабочей станцией. Анонимный доступ к сети предоставляется через встроенный браузер Tor, указанный выше.

Tails — еще одна операционная система на базе Linux со встроенными функциями безопасности и анонимности — криптографические утилиты, Tor и дополнительные опции, которые помогут вам остаться незамеченным в Интернете. Особенность этой системы в том, что она может работать с внешним запоминающим устройством (USB-накопитель, переносной жесткий диск, оптический диск).

Liberté Linux — это очень маленькая операционная система на основе Linux, которая не только позволяет вам оставаться анонимным, но и аутентифицирует системные файлы. Последнее значительно повышает уровень безопасности, так как сложно «взломать» систему, ничего не изменив в ее ключевых файлах.

8) Анонимные сети

Анонимные или децентрализованные сети (альтернативный Интернет) — это компьютерные сети, которые работают в основном Интернете. У них есть свои сайты, форумы, файлообменники и другие веб-ресурсы, но они не используют IP-адреса. Доступ к ним предоставляется с помощью программного обеспечения с открытым исходным кодом, которое создает специальный туннель в альтернативный Интернет, шифрует трафик и скрывает IP.

Сейчас наиболее популярными считаются следующие проекты:

- I2P (проект невидимого Интернета) — сеть, в которой по умолчанию все пользователи анонимны;

- GNUnet — проект безопасного обмена файлами;

- Bitmessage — это децентрализованная система обмена сообщениями P2P (одноранговая), в которой можно оставаться анонимным для системы даже при общении в сети;

- RestroShare — мультиплатформенная программа для создания децентрализованного Интернета по принципу F2F (друг другу);

- Freenet — альтернативный Интернет для обмена файлами с максимальной анонимностью;

- OneSwarm — это децентрализованный торрент.

Преимущества альтернативного Интернета — максимальная анонимность и безопасность. К недостаткам можно отнести сложность использования и относительно небольшое количество активных веб-ресурсов. Кроме того, эта сеть полна злоумышленников.

9) Финансовая анонимность

Говоря о том, как оставаться анонимным в Интернете, нельзя не упомянуть криптовалюты. Потому что благодаря им можно совершать онлайн-платежи, не опасаясь, что хоть кто-то узнает. В конце концов, криптовалюты не контролируются государством, не являются виртуальными аналогами единиц реальных денег и не имеют централизованного управления, как в QIWI, Webmoney, Яндекс.Деньгах и даже в ряде офшорных платежных систем, таких как Payeer или AdvCash.

Криптовалюта — это децентрализованная цифровая валюта, выпуск которой осуществляется посредством расчетных операций, выполняемых на устройствах ее пользователей. При этом информация о своих пользователях может быть открыта или закрыта (по запросу участника), а данные обо всех транзакциях передаются всем пользователям для обеспечения безопасности криптовалюты путем проверки этих данных.

Несомненно, самой популярной и привлекательной остается наиболее ликвидная криптовалюта Биткойн, однако некоторые из появившихся позже форков криптовалюты в результате форка блокчейна отличаются более высокими показателями анонимности и безопасности, но имеют гораздо меньшую ликвидность.

С помощью таких банкнот можно анонимно и безопасно выпускать, владеть и переводить средства. Попытки «взломать» криптовалюты неоднократно предпринимались киберпреступниками, но в результате все усилия в отношении популярных видов криптовалют пока были напрасными.

- максимальная безопасность;

- возможность совершать онлайн-платежи анонимно;

- децентрализация.

- крайне нестабильный обмен по сравнению с настоящими банкнотами;

- низкая распространенность;

- некоторые страны запретили его использование;

- для их использования вам понадобится специальное программное обеспечение или посредник в виде онлайн-кошелька, например Blockchain for Bitcoin.

Источники

- https://www.currenttime.tv/a/internet-surveillance/30109389.html

- https://thesafety.us/ru/why-we-made-own-check-ip-anonymity

- https://5-xl.ru/kak-byt-anonimnym-v-seti/

- https://instaguru.online/anon-vkontakte-chto-eto-znachit-i-kak-obshhatsya-anonimno/

- https://vkoshelek.com/anonimnost-v-internete-10-sposobov/